Hemos observado que, con el paso del tiempo, nuestro PC se va ralentizando poco a poco, hasta llegar a un punto en el que se hace incluso incomodo.

Pues bien, una buena parte de culpa de esto la tienen los archivos temporales que se van creando en el ordenador.

Estos archivos temporales se crean por muy diferentes motivos (antivirus, instalaciones, actualizaciones, inicio de sesiones, uso de un programa, etc.), pero se deberían eliminar al terminar la operación que los ha creado.

Esto es precisamente lo que en demasiadas ocasiones no ocurre, llegando a tener a veces un número elevadísimo de archivos temporales (he visto ordenadores con más de 10.000 archivos temporales).

Otras veces se vacía el archivo de contenido, pero este queda (aunque a 0 KB) en la carpeta. Debemos tener presente que un archivo, aunque esté a 0 Kb, por el simple hecho de existir, nos está ocupando un clúster (que dependiendo del sistema de archivos y capacidad del disco duro representa entre un mínimo de 512 bytes y, para discos de más de 2Gb de capacidad, un mínimo de 4 Kb).

Las causas de que estos temporales no se eliminen pueden ser muy variadas. Desde algunos programas que realmente dejan una serie de información de su instalación en los temporales hasta programas que no hemos cerrado bien, reinicios, apagados del sistema mal realizados, instalaciones o desinstalaciones mal hechas y en muchos casos simplemente porque Windows no es capaz de eliminarlos.

Estos directorios temporales son también muy utilizados por mucho malware para dejar instalado el archivo que contiene este malware, haciendo que aunque lo eliminemos se reinstale a partir del archivo alojado en el directorio temporal.

Aunque hay muchos sitios en los que se puede alojar un archivo del tipo

.tmp, la mayor cantidad (y los que más ralentizan nuestro ordenador) se suelen alojar en cinco ubicaciones bien definidas:

- Archivos temporales de Internet.- Carpeta TEMP de la carpeta Windows.- Carpeta PREFETCH de la carpeta Windows.- Carpeta RECYCLER del disco que contenga la carpeta Windows (es una carpeta de sistema).- Carpeta TEMP de la carpeta Configuración Local de Documents and Setting.No debe preocuparnos eliminar estos temporales, ya que aunque hay muchos programas que necesitan tener creada una carpeta en alguna de estas carpetas temporales para funcionar, en cuanto ejecutemos dicho programa la próxima vez va a crear esta carpeta al no encontrarla, pero la va a crear ya con la información que necesita actualizada.

Vamos a ver la forma de eliminar estos archivos temporales manualmente. Esta operación de mantenimiento se debería hacer al menos una vez al mes (dependiendo, claro está, del uso que le demos al ordenador).

Lo primero que tenemos que hacer es entrar en

Modo seguro a Windows para que no cargue controladores ni algún posible temporal.

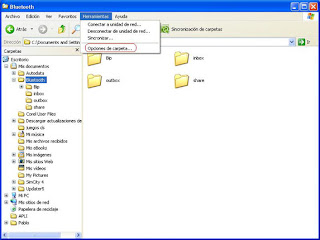

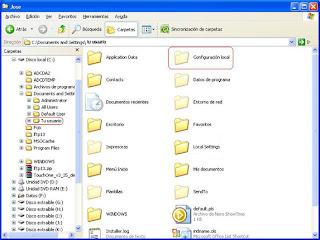

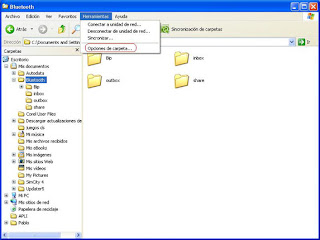

A continuación, como podemos ver en las imágenes inferiores, abrimos el Explorador de Windows y nos vamos a

Herramientas y dentro de estas a

Opciones de carpeta...

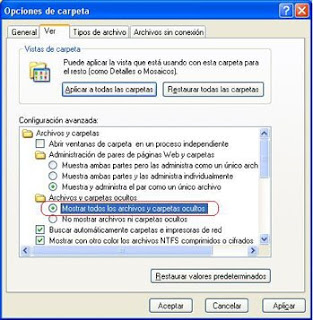

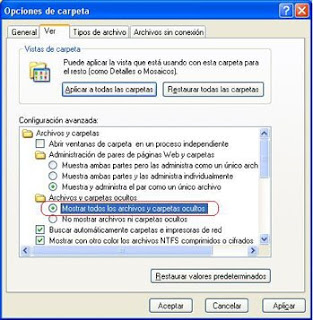

Vamos a la pestaña

Ver y dentro de esta pestaña, en el apartado

Archivos y carpetas,

Archivos y carpetas ocultos, activamos la opción

Mostrar todos los archivos y carpetas ocultos.

Una vez realizado este paso, ya podemos empezar la limpieza.

Vamos a ver cómo hacer esta limpieza en los diferentes lugares donde debemos hacerla:

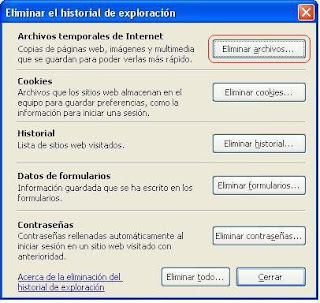

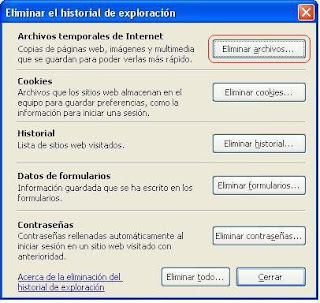

Temporales de Internet.** Estas instrucciones están basados en el Internet Explorer 7. Para versiones anteriores las opciones son las mismas, pero su ubicación puede ser algo diferente.

Para limpiar los temporales de Internet abrimos

Opciones de Internet (da igual de donde las abramos, desde el

Explorador de Internet, desde

Panel de control ->Opciones de Internet o desde el acceso al

Explorador de Internet).

Una vez abierta la ventana de

Opciones de Internet vamos a la opción

Archivos temporales de Internet.

Una vez en

Archivos temporales de Internet, damos a la opción

Eliminar archivos.

Se abrirá una ventana de confirmación en la que solo debemos clicar en

Si.

Aunque no sea imprescindible, salvo que nos sean muy necesarios en conveniente eliminar también el

Historial de Windows y las

Cookies.

Al eliminar las Cookies las Web que requieren contraseña y que hayamos escogido la opción de

Recordar contraseña, así como algunas opciones de apertura de esta Web, se van a perder, por lo que debemos estar seguros de recordarlas para poder ponerlas nuevamente.

Temporales de Windows.Los archivos temporales de Windows se encuentran en la subcarpeta

Temp de la carpeta

Windows.

Para acceder a la carpeta

Temp del directorio

Windows no es necesario en realidad iniciar en modo seguro, pero esto nos garantiza el que no cargue ningún archivo de este directorio, permitiendo su eliminación con mayor facilidad.

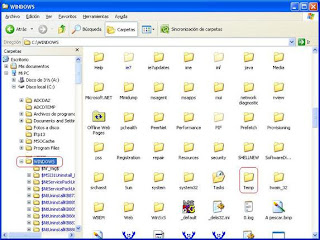

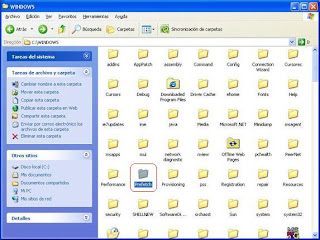

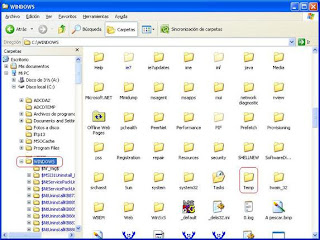

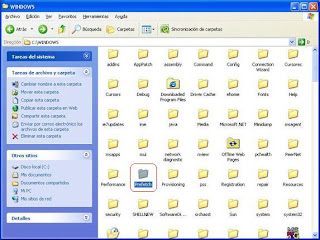

Al desplegar en el Explorador de Windows el contenido de la carpeta Windows observamos una serie de carpetas marcados en azul.

ESTAS CARPETAS NO DEBEMOS TOCARLAS, ya que contienen información sobre las actualizaciones realizadas, así como la información necesaria para su posible desinstalación. Ahora bien, si estamos totalmente seguros de que no vamos a necesitar desinstalar ninguna de las actualizaciones si que podríamos eliminarlas.

Aclarado este tema, seguimos con lo que nos ocupa, que es la limpieza de nuestro disco duro.

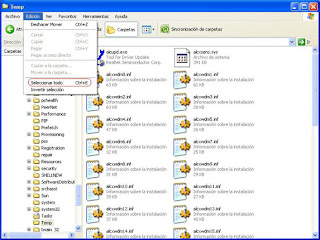

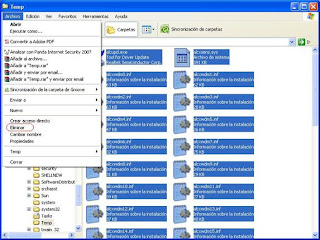

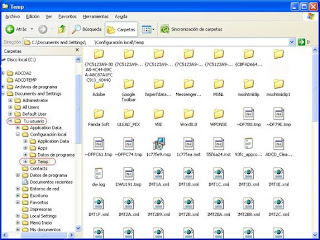

Como vemos, nos vamos, dentro de

Windows, a la carpeta

Temp.

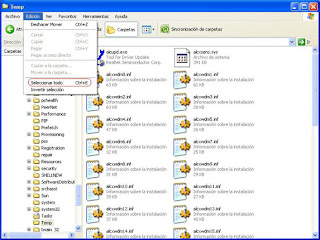

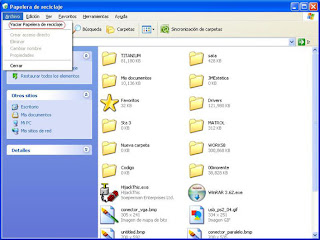

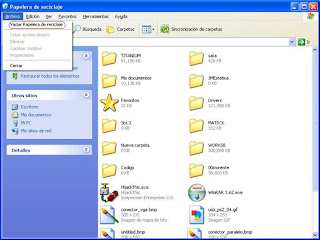

Una vez dentro de esta carpeta, vamos a

Edición y elegimos la opción

Seleccionar todo.

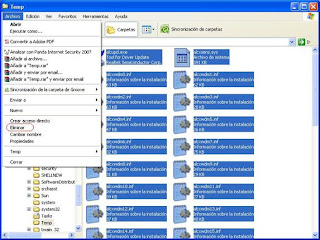

A continuación, una vez que tenemos todo seleccionado, vamos a

Inicio y le damos a la opción

Eliminar.

Esta operación, dependiendo del número de temporales que tengamos, puede demorarse unos minutos, por lo que deberemos tener paciencia.

Archivos de la carpeta PREFETCH de Windows.

Archivos de la carpeta PREFETCH de Windows.A continuación nos vamos a la carpeta PREFETCH y seguimos con su contenido el mismo procedimiento que hemos empleado en la carpeta TEMP.

La carpeta PREFETCH contiene archivos que podríamos considerar temporales, pero se trata de información sobre los programas utilizados para acelerar la carga de éstos, por lo que eliminar la indormación contenida en esta carpeta produce un mayor tienpo en la utilización de estos programas la próxima vez que los abramos. Ya es cuestión de cada cual decidir si debe eliminar esta información o no.

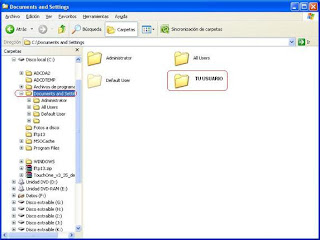

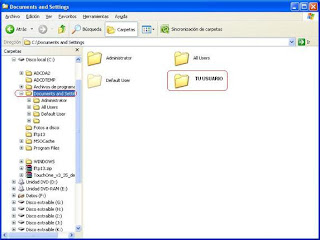

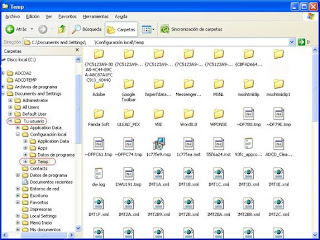

Hasta el momento hemos limpiado tanto los temporales de Internet como los de Windows. Vamos a proceder ahora a eliminar los temporales de la carpeta

Documents and Setting.

Temporales de Documents and Setting.Para la eliminación de estos temporales si que es necesario tener activada la opción de mostrar las carpetas ocultas, ya que los temporales se encuentran dentro de la carpeta

Configuración Local, que es una carpeta oculta.

Para acceder a dicha carpeta tenemos que seleccionar la carpeta del usuario correspondiente.

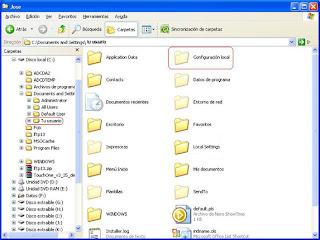

Dentro de la carpeta de dicho usuario, seleccionamos la carpeta

Configuración local.

Y dentro de esta, la carpeta

Temp.

Ya solo nos resta seguir los mismos pasos que en la eliminación de Temporales de Windows (

Edición - Seleccionar todo y Archivo - Eliminar).

Esta operación deberíamos efectuarla en TODOS los usuarios, ya que si bien para los problemas relacionados con posible malware tan solo nos va a afectar lo que se encuentre en nuestro usuario, para el tema de limpieza del PC y recuperación de espacio en el disco duro si que afectan TODOS los usuarios.

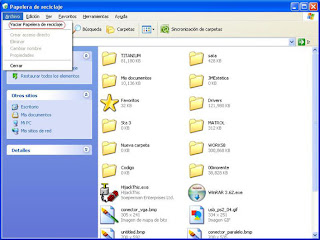

Bueno, una vez eliminados todos los temporales nos quedan un par de acciones que llevar a cabo.

En primer lugar vaciamos la Papelera de reciclaje. Para ello, clicamos sobre el icono de Papelera de reciclaje, vamos a Inicio y ejecutamos la opción

Vaciar papelera de reciclaje.

Como en todas las eliminaciones de archivos, el tiempo que esta operación tarde dependerá del número de archivos que tengamos en dicha papelera.

A continuación vamos a eliminar cualquier rastro que pudieran haber dejado estos archivos eliminados, para lo que procederemos de la siguiente forma:

Archivos de la carpeta RECYCLER.Una vez eliminados los archivos de la Papelera de reciclaje, vamos a la carpeta RECYCLER para eliminar su contenido.

Se trata de una carpeta de sistema que se encuentra en el directorio raíz, por lo que debemos desmarcar la línea

Ocultar archivos protegidos del sistema operativo (recomendado).

Para eliminar estos archivos es necesario que mantengamos presionada la tecla

Mayúsculas mientras damos a

Eliminar, para evitar que envíe este contenido a la Papelera de reciclaje.

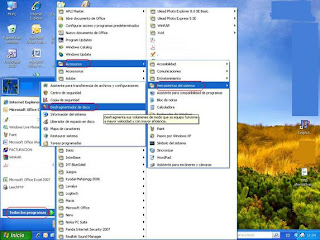

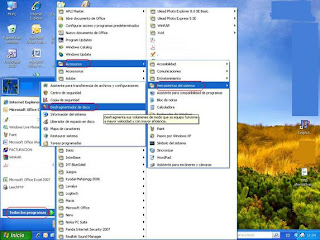

Para completar la operación de limpieza, vamos al menú

Inicio,

Todos los programas,

Accesorios, Herramientas del sistema y

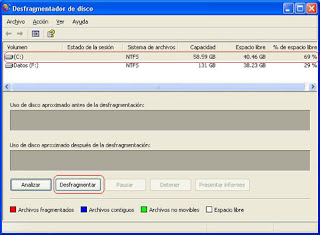

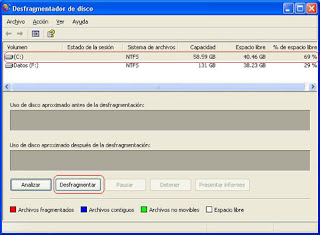

Desfragmentador de disco.

Desfragmentamos el disco donde tenemos el sistema operativo Windows (normalmente C).

Una vez terminada la operación de desfragmentado, reiniciamos, esta vez ya en modo normal.

Cuando reinicie ya solo nos queda volver a ocultar los archivos y carpetas ocultos (por el mismo proceso que hemos utilizado para mostrarlos, pero eligiendo la opción

No mostrar archivos ni carpetas ocultos), volver a ocultar los

archivos protegidos del sistema y (esto muy recomendable, aunque no obligatorio) pasar nuestro antivirus a TODO el sistema.

Bien, una vez terminado todo este proceso ya tendremos nuestro ordenador en buenas condiciones durante una temporada, a la vez que notaremos una mayor velocidad y mejor rendimiento.

Excelente Software De Limpieza Recomendado :)

- Ccleaner-

Descargar

Descargar====================================================

Te fue de utilidad? deja tu comentario. /

Usefull? Leave us your comment.

TuCardgada.com.ar

TuCardgada.com.ar

Arturo Buanzo Busleiman.

Arturo Buanzo Busleiman.